Seiring berkembangnya IT, virus-virus di dunia computer pun ikut berkembang. Sejak kemunculan pertamanya sekitar 30 tahun lalu, (virus pertama adalah Elk Cloner), berbagai virus computer terus saja bermunculan. Awal tahun 1990-an ditandai dengan adanya kepanikan seluruh dunia akibat virus Michaelangelo, kemudian bermunculan virus Trojan, internet spam, worms, spyware dan teman-teman sekoleganya. Saking populer dan berbahayanya virus di dunia ITnya, beberapa film pun mengabadikannya, seperti ‘Independence Day’, atau ‘Transformer’ yang menekankan betapa krusialnya posisi IT bagi personal, instansi, bahkan pemerintahan.

Akan tetapi, dengan munculnya berbagai program anti-virus, virus pun terus berevolusi, baik dari segi bentuk, maupun dari tujuan penyebarannya. Virus sekarang bukan ditujukan hanya untuk merusak sistem dan data, namun lebih pada pengaplikasiannya untuk pencurian data, pemerasan, dan duplikasi finance account.

Masalah serupa juga menjangkit situs jejaring sosial, seperti Twitter atau Facebook. Hackers dan kriminal IT kadang memanfaatkan popularitas account seseorang untuk mencari untung dan menjual barang. Target penyebaran pun lebih terfokus, contohnya adalah ‘spear phishing’, yang mengirimkan pesan dari banks, yang memerintahkan customer untuk registrasi ulang account mereka, sehingga simpanan mereka dapat dikuras.

Bagaimanakah virus akan berkembang nantinya? Jawabannya : Tidak tahu. Bill Gates pernah mengatakan bahwa e-mail spam akan diberantas habis tahun 2006, akan tetapi buktinya, toh virus terus berkreasi dan bertransformasi, menyesuaikan kesempatan yang mengintip dalam aliran dana Anda. Inilah A – Z yang perlu Anda tahu mengenai virus komputer.

A

- Adware : Adware menampilkan berbagai pop-up dan iklan di computer Anda. Adware dapat menginstal softwarenya sendiri, yang membajak browser dan menampilkan iklan di computer Anda secara terus menerus. Adware akan memperlambat proses kerja computer Anda, dan susah untuk di-uninstall.

- Anonymizing Proxies : memungkinkan user Anda untuk melewati web block dari perusahaan Anda.

- Autorun Worms : memungkinkan berbagai device (terutama USB drive) untuk dieksekusi secara otomatis, sehingga memudahkan virus lain untuk langsung masuk.

B

- Backdoor Trojans : Trojan menyebabkan orang lain dapat mengakses dan mengendalikan program Anda secara jarak jauh, membuka dan mengubah data pribadi Anda. Trojans terus berkembang, dan hanya dapat diblok dengan update patches.

- Blended Threats : Adalah kombinasi dari berbagai virus, dan bisa berubah-ubah tipe dalam hitungan menit. Blended Threats membutuhkan antivirus dengan deteksi jenis virus terlengkap dan terbaru sebagai penangkalnya.

- Boot Sector Malware : menyimpan dan memodifikasi boot sector Anda, sehingga menyebabkan Anda masuk ke computer boot yang sudah dimodifikasi. Penyebaran biasanya lewat Installation Disc yang sudah terinfeksi.

- BotNet : adalah jaringan computer yang dihack dan diremote oleh hackers, yang menjadikan hackers bebas mengendalikan computer / zombie tersebut, contohnya untuk menyebarkan spam email (99% spam email dilakukan oleh botnet)

- Brute Force Attack : Hackers membuat program yang mengganti sistem password, sehingga file tidak dapat dibuka.

C

- Chain Letters : Surat berantai. Surat ini tidak mengganggu keamanan Anda, hanya berpengaruh pada kinerja Anda dan lalu lintas server.

- Command and Control Center : pengontrol dan penjaring botnet

D

- Data Leakage : kebocoran data perusahaan di luar organisasi. Bisa disebabkan disengaja ataupun tidak. Perlindungan data biasanya menjadi prioritas top management. Dapat dicegah dengan enkripsi, anti virus, firewall, device control, dan tentunya peraturan ketat di perusahaan.

- Data Theft : pencurian data atau kebocoran data yang disengaja. Dapat dilakukan oleh pegawai dalam yang tidak loyal, ataupun hacker. Hackers biasanya menggunakan Trojan untuk mengontrol computer. Pencurian data juga termasuk pencurian terhadap alat pembawa data (USB drives, laptop, dll)

- Data Loss : kehilangan data atau kebocoran dta yang tidak disengaja, adalah murni kesalahan pengguna, yang lupa menempatkan data.

- Denial-of-Service Attack : attack to DoS, adalah penyerangan yang membuat user tidak dapat mengakses computer atau website. Biasanya hacker menggunakan botnet untuk mengakses suatu website, sehingga traffic menjadi ramai, dan server tidak dapat menampung pengguna. Data tidak hilang, namun kerusakan sementara / permanen dapat merugikan perusahaan.

- Document Malware : pertama muncul tahun 1990-an, menyerang Microsoft Office, kini muncul bahkan menyerang PDF dan AutoCAD. Hackers memasukkan malware ke dalam document, sehingga dokumen dapat dibajak oleh hackers.

- Drive-by Download : biasanya menyerang melalui website yang sudah terinfeksi, tanpa diketahui oleh user, computer mendownload malware secara otomatis. Dapat dilawan dengan end-point security user.

E

- Email-Malware : email yang mengandung attachment berupa malware. Memanfaatkan double-click dari user untuk mengaktifkan malware tersebut. Dapat dicegah dengan menggunakan anti-spam program.

- Exploits : exploit adalah pemanfaatan celah dalam software, sehingga hackers dapat menembus software tersebut. Untuk menutup celah tersebut, biasanya dibuatlah ‘patch’.

F

- Fake anti-virus Malware : atau biasanya disebut sebagai scareware, adalah file yang aman, namun biasanya didetect virus oleh anti-virus. Scareware mengubah hasil ‘search’ pada computer, yang menyebabkan user mendetect virus. Scareware bertujuan untuk membuat user membeli anti-virus lain untuk menghilangkan virus tersebut.

H

- Hoaxes : adalah email yang memperingatkan adanya virus atau malware, sehingga menyebabkan isu besar dan user terus memperingatkan orang lain, sehingga lalu lintas menjadi lebih ramai. Hoaxes tidak dapat dideteksi anti-virus, karena hoaxes bukan virus. Hal ini menambah panik user yang tidak mengerti.

I

- Internet Worms : berbeda dengan virus yang menggunakan software sebagai induk semang, worms mampu memperbanyak diri dalam computer sehingga menyebabkan seluruh computer terinfeksi. Beberapa jenis worms membuka ‘pintu belakang’ computer, sehingga menyebabkan celah untuk dimasuki hackers.

- In-the-cloud Detection : adalah deteksi yang dilakukan berdasar data yang diupdate online. Deteksi antivirus dilakukan online, sedangkan pengamanan virus dilakukan oleh computer. Sehingga dapat mengurangi waktu update per hari. Kelemahannya tentu adalah jika computer berada di posisi offline.

K

- Keylogging : Malware yang digunakan untuk mendeteksi sentuhan user name dan password, sehingga hacker dapat mencuri user name dan password.

L

M

- Malware : adalah istilah umum untuk segala jenis virus, worms, Trojan, dan spyware. Banyak orang yang menggunakan terbalik dengan istilah malware dan virus.

- Mobile-phone Malware : adalah malware yang menyerang mobile phone. Pertama ditemukan tahun 2004, dimana pada saat user mengeksekusi file tertentu, layar akan menjadi hitam, atau rusak karena animasi worms di layar.

N

- Non-compliance : adalah ketidakmampuan untuk menuruti peraturan local, nasional, maupun etika bisnis mengenai keamanan dan privasi data. Kasus non-compliance pernah dialami oleh Tim F1 Ferrari dengan dicurinya datanya oleh Tim F1 McLaren Mercedes.

O

P

- Patches : adalah update untuk software, untuk menghilangkan bugs dan celah, agar tidak mudah dimasuki hacker ataupun worms. Patches selalu diupdate secara berkala.

- Phising : istilah phising muncul pada tahun 1990-an dari ‘phreaker’ yang menghack jaringan telepon dan ‘fishing’. Phising adalah email yang berasal dari perusahaan tertentu (biasanya bank) yang mengharuskan user untuk membuka link tertentu, yang merupakan replica dari link sebenarnya. User biasanya kemudian memasukkan user name dan password, yang menyebabkan user name dan password dapat dihack. Email phising dapat dicegah dengan anti-spam yang selalu update.

- Potentially Unwanted Applications (PUAs) : adalah aplikasi yang tidak berbahaya, namun biasanya tidak cocok dibuka di lingkungan kerja. Contohnya : adware, dialers, hacking tools.

Q

R

- Ransomware : adalah malware yang menyandra file Anda dengan password, yang menyebabkan Anda harus membayar atau membeli software tertentu untuk membuka file tersebut.

- Rootkits : adalah software yang menghilangkan program atau proses yang dijalankan computer. Rootkits biasanya digunakan untuk menghilangkan proses kerja virus.

S

- Social Engineering : trik yang biasanya digunakan oleh hackers untuk memaksa user melakukan hal tertentu, seperti membuka web yang terinfeksi ataupun mengklik lampiran file yang berisi malware.

- Social Networking : merupakan situs jaringan sosial, yang biasanya banyak dikunjungi, seperti Facebook atau Twitter, akan tetapi rawan terhadap hacker, dan pemalsuan identitas.

- Spam : biasanya disebarkan oleh botnet, yang berisi email penting palsu, yang mengarah pada malware.

- Spear Phising : adalah phising yang ditargetkan untuk orang tertentu. Biasanya untuk orang yang memiliki pengaruh vital dan bernilai untuk di phising.

- Spoofing : adalah replikasi dari email address yang digunakan untuk menyebarkan spam. Spoofing target biasanya dikelabui dengan trick social engineering.

- Spyware : adalah ‘spy’ atau mata-mata yang dapat mengetahui kegiatan browsing user, sehingga advertiser dapat menyebarkan pop-up sejenis. Spyware biasanya juga membuat kerja computer menjadi lebih lambat.

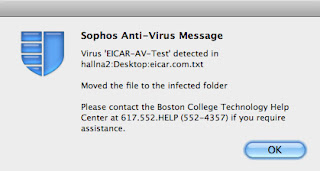

- Suspicious File and Behavior : scan data akan menyebabkan data dilabeli bersih atau ‘terinfeksi’, sedangkan file yang memiliki karakter dan kegiatan yang tidak jelas, seperti worms yang memperbanyak dirinya sendiri, dilabeli menjadi ‘suspicious’.

T

- Trojan Horses : atau biasa disebut Trojan. Adalah software yang seakan-akan tidak bermasalah, namun memiliki fungsi tersebunyi yang merusak ataupun mencuri data. Biasanya disebarkan melalui keygen illegal atau software bajakan.

U

V

- Viruses : adalah malware yang dapat memperbanyak diri, namun berbeda dengan worms, biasanya virus bertujuan untuk merusak atau mengambilalih kontrol user terhadap computer.

- Vulnerabilities : adalah celah atau kerapuhan yang dimiliki oleh suatu software yang dibuat oleh perusahaan, bukan merupakan malware, namun semakin banyak celah dalam software, semakin software tersebut rentan untuk dimasuki malware.

W

X

Y

Z

- Zombies : adalah computer yang diinfeksi dan dikendalikan oleh hackers, yang merupakan bagian dari jaringan botnet.

Penulis adalah pendatang baru di dunia IT

untuk informasi lebih jelas visit

Computrade Technology International

www.computradetech.com

Tidak ada komentar:

Posting Komentar